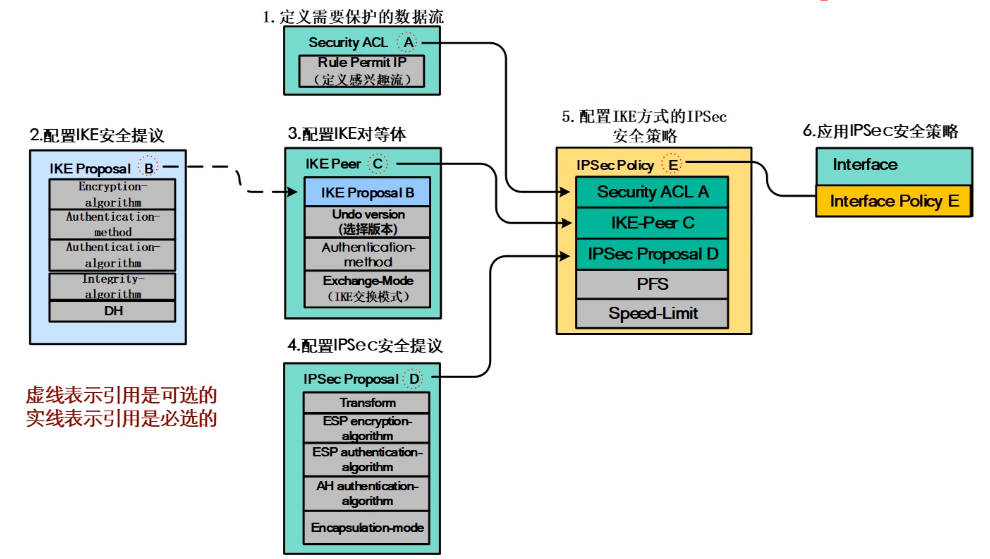

IPSec VPN配置流程

- 先配置IKE安全提议

- 配置IKE对等体,调用IKE提议

- 配置需要保护的感兴趣流

- 配置IPSec 的安全提议

- 配置IPSec策略

- 在接口调用IPSec策略

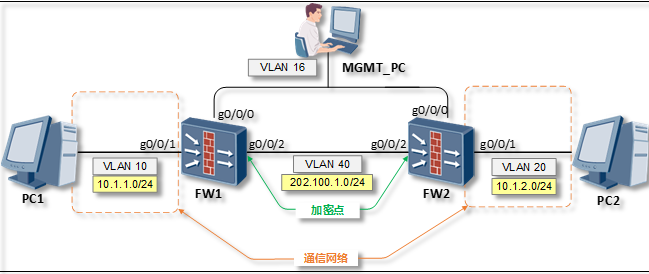

IPSEC VPN各场景配置示例

采用IKEV1-主模式实验 :

配置思路:

1 | 第一步: 阶段一 |

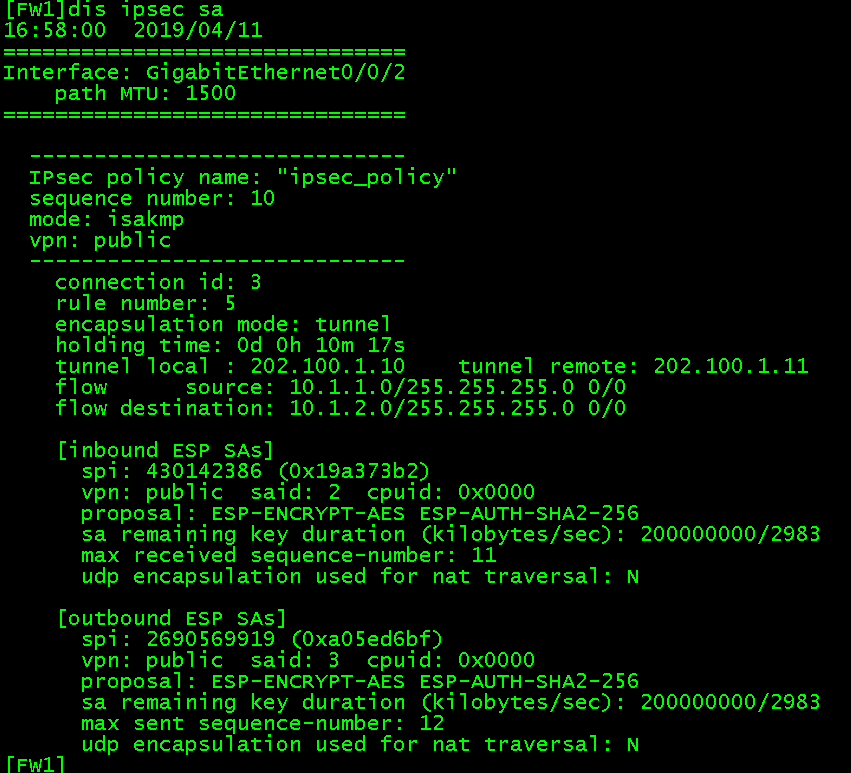

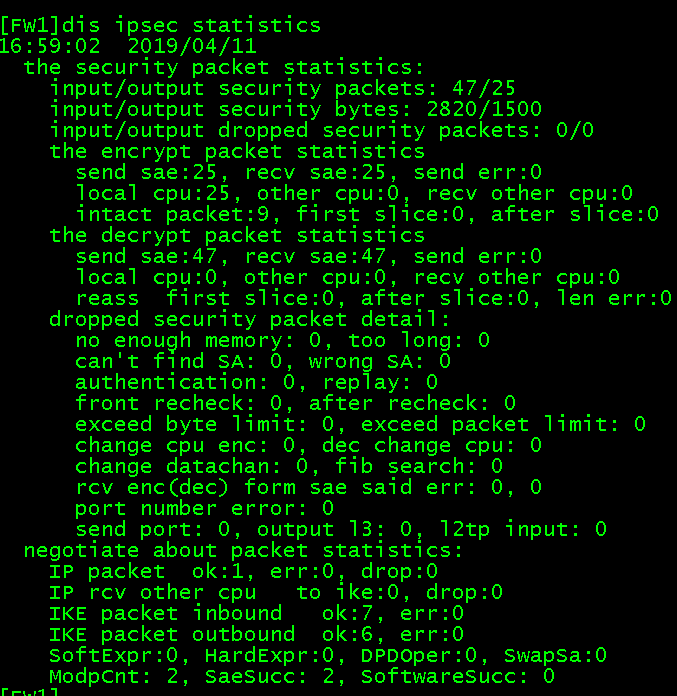

测试检查:

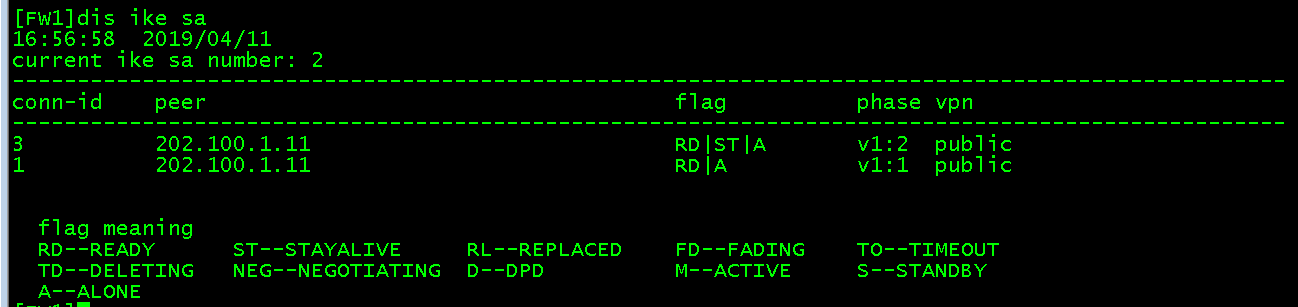

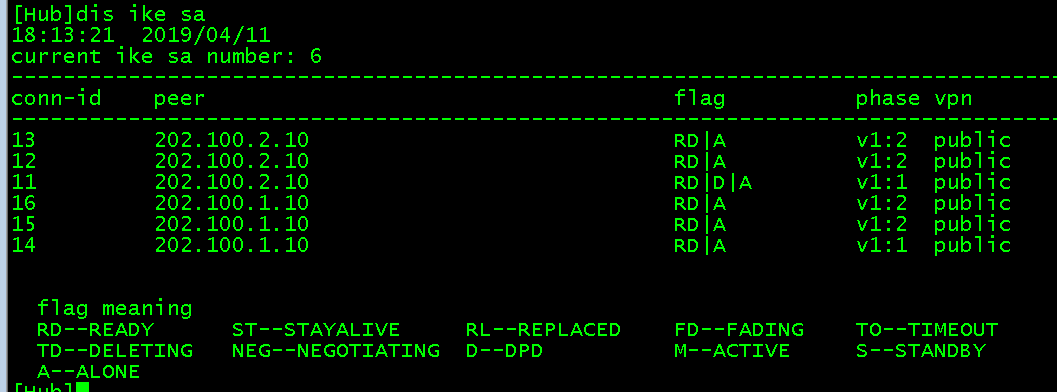

display ike sa命令输出信息描述

| 项目 | 描述 |

|---|---|

| IKE SA information | 安全联盟配置信息。 |

| Conn-ID | 安全联盟的连接索引。 |

| Peer | 对端的IP地址和UDP端口号。 |

| VPN | 应用IPSec安全策略的接口所绑定的VPN实例。说明:虚拟系统不显示此字段。 |

| Flag(s) | 安全联盟的状态:RD–READY:表示此SA已建立成功。ST–STAYALIVE:表示此端是通道协商发起方。RL–REPLACED:表示此通道已经被新的通道代替,一段时间后将被删除。FD–FADING:表示此通道已发生过一次软超时,目前还在使用,在硬超时时会删除此通道。TO–TIMEOUT:表示此SA在上次heartbeat定时器超时发生后还没有收到heartbeat报文,如果在下次heartbeat定时器超时发生时仍没有收到heartbeat报文,此SA将被删除。HRT–HEARTBEAT:表示本端IKE SA发送heartbeat报文。LKG–LAST KNOWN GOOD SEQ NO.:表示已知的最后的序列号。BCK–BACKED UP:表示备份状态。M–ACTIVE:表示IPSec策略组状态为主状态。S–STANDBY:表示IPSec策略组状态为备状态。A–ALONE:表示IPSec策略组状态为不备份状态。NEG–NEGOTIATING:表示SA正在协商中。字段为空:表示IKE SA正在协商中,是由隧道两端设置的某些参数不一致导致。 |

| Phase | SA所属阶段:v1:1或v2:1:v1和v2表示IKE的版本;1表示建立安全通道进行通信的阶段,此阶段建立IKE SA。v1:2或v2:2:v1和v2表示IKE的版本;2表示协商安全服务的阶段,此阶段建立IPSec SA。 |

| RemoteType | 对端ID类型。 |

| RemoteID | 对端ID。 |

采用IKEv1—-野蛮模式实验:

如果采用IP方式,配置思路同主模式。

区别点:

1 | ike peer XXX |

注:野蛮模式配置

1 | [FW1-ipsec-policy-isakmp-ipsec3311155855-1]ike-peer ike 10 |

华为不推荐野蛮模式解决非固定IP地址,建议采用模板方式

华为配置野蛮模式时,只能配置Domain Name(FQDN,USER-FQDN,域名),不能配置name。配name还需要配置remote-Address。

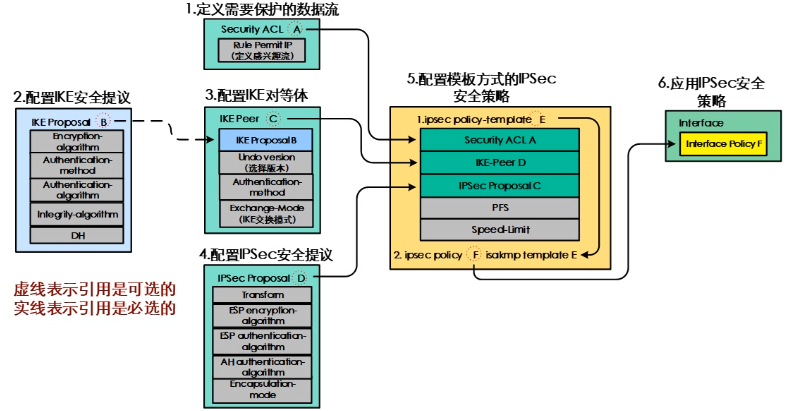

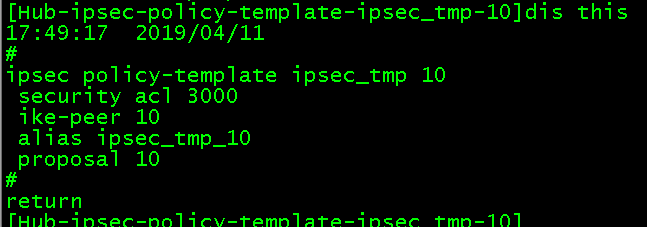

模板方式:

策略模板适用于中心站点规定地址,分支站点较多且使用动态地址的工程环境。

优点:可以不用配置IP地址。

缺点:不能主动发起连接,只能等待对端发起连接。

模板配置流程图:

策略模板配置思路:

1 | 第一步:阶段一 |

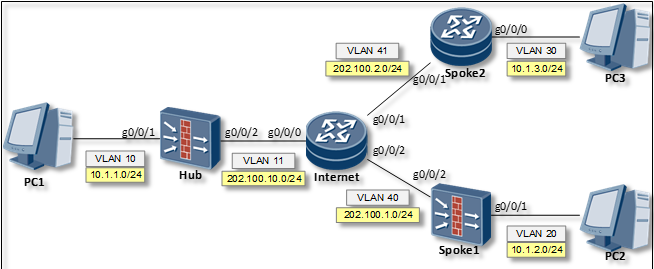

Hub Spoke IPsec VPN组网(预共享密钥):

配置思路:

Spoke1和Spoke2的配置思路同站点到站点的IPSec VPN配置思路。

唯一不同的是,Hub端因为不知道对方的IP地址,需要配置为策略模板方式。

在放行感兴趣流时,Hub需要放行与Spoke1和Spoke2通信的流量。

为了使Spoke1和Spoke2也能通信,需要多配置感兴趣流。

在Hub端配置10.1.2.0/24 —> 10.1.3.0/24,10.1.3.0/24 —> 10.1.2.0/24

在Spoke1配置:10.1.3.0/24 –> 10.1.2.0/24

在Spoke2配置:10.1.2.0/24 –> 10.1.3.0/24

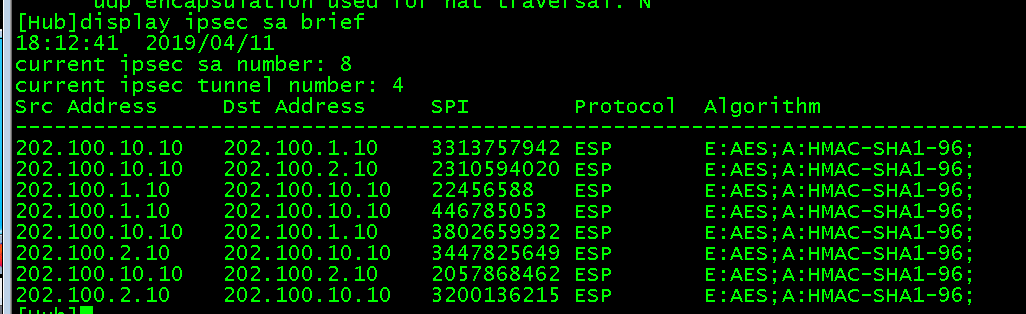

最后协商状态如下:

通过测试,PC1与PC2,PC3之间可以互相通信。

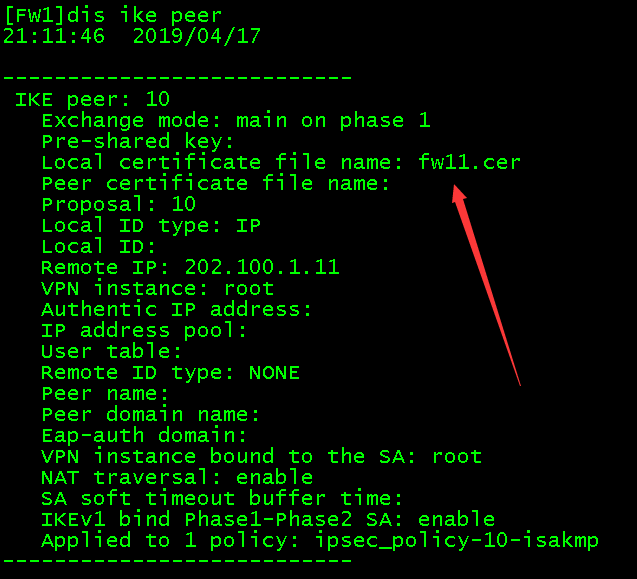

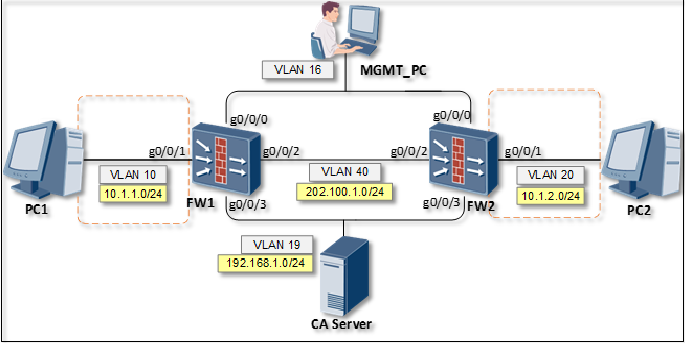

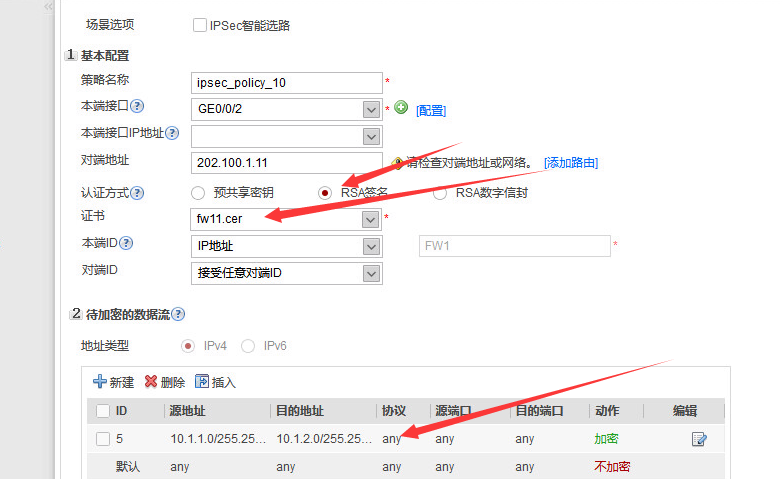

Site to Site IPSec VPN(证书认证):

配置思路:

1 | 阶段一: |

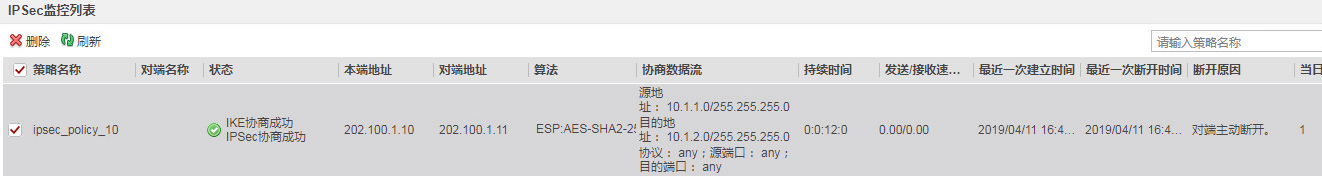

检查测试: