DHCP Snooping

DHCP原理:

DHCP详细原理可参考:DHCP工作原理。

DHCP —-C/S架构

基于 UDP 67—–bootps ,服务端使用

68—–bootpc , 客户端使用工作原理:

发现—–广播

提供—–单播

请求—–广播

确认—–单播

DHCP Snooping:

可参考:DHCP Snooping原理。

DHCP 攻击类型:

DHCP服务器伪造

信任端口和非信任端口(trust和untrust)只有trust接口才能回应offer和ack报文

DHCP服务器耗尽(DOS)

DHCP请求限速

解决方案:

dhcp snooping check dhcp-rate enable

dhcp snooping check dhcp-rate 90DHCP中间人攻击与IP/MAC Spoofing攻击

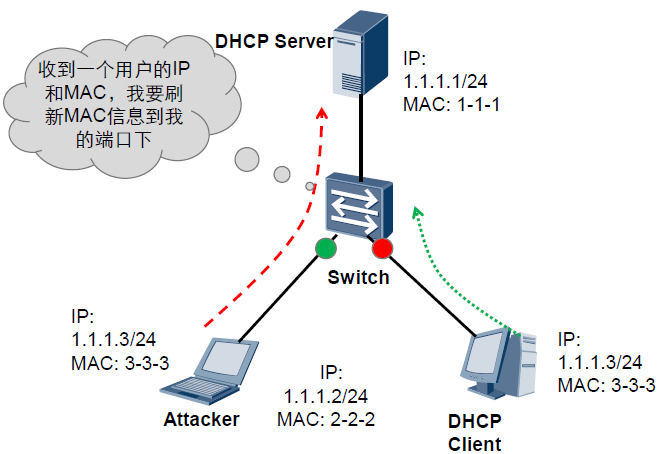

通过IP/MAC欺骗,攻击者让客户端端认为自己就是DHCP服务器,然后攻击者代替客户端向DHCP服务器申请IP地址,让DHCP服务器认为攻击者就是客户端。

改变CHADDR 值的DoS 攻击

int xxxx

dhcp snooping check dhcp-chaddr enable

dhcp snooping check dhcp-request enable

解决方案:

DHCP Snooping

动态生成绑定表(IP地址 MAC地址 VLAN 接口)

1 | 使用防火墙作为DHCP中继,配置三层DHCP SNOOPING |

注意绑定表问题

如果是不在绑定表中,可以正常通过

如果在绑定表中,必须配置正确,如果不正确也通过不了

解决方案:手工绑定

1 | dhcp snooping bind-table static ip-address X.X.X.X mac-address XXXX-XXXX-XXXX |

端口安全

端口安全详细内容可参考:端口安全域端口隔离。

1 | 端口安全; |

ARP Spoofing

ARP Spoofing(ARP欺骗)是一种单包攻击。

攻击者为了改变网关设备上的ARP表项,会向网关设备发送虚假ARP请求报文。如果设备将该报文中的IP地址与MAC地址对应关系学习至ARP表项,则会误将其他主机的报文转发给攻击源。

防御方式:

启用ARP欺骗攻击防范后,只在自己主动向其他主机发起ARP请求并得到回应的情况下才更改ARP表项,而不会学习主机主动发来的ARP请求报文。

配置命令:

1 | firewall defend arp-spoofing enable |

DAI

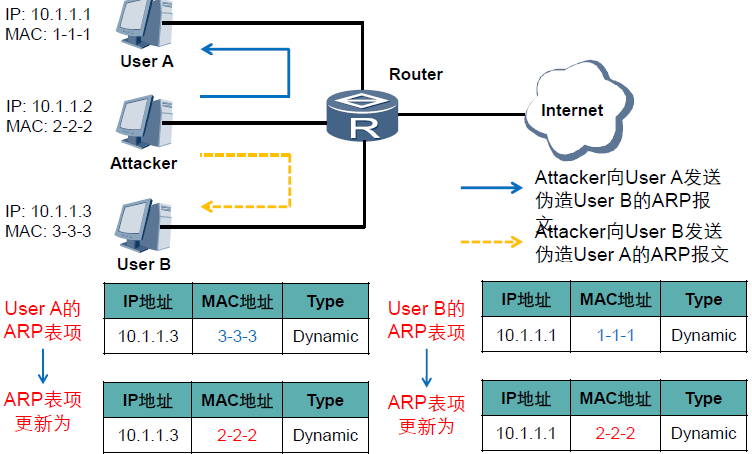

ARP中间人攻击:

ARP中间人攻击过程:

- 如图,攻击者向用户A发送ARP更新,将用户A上存储的用户B的mac改为攻击者的mac地址。

- 同样,攻击者向用户B发送ARP更新,将用户B上存储的用户A的mac改为攻击者的mac地址。

- 会造成,当用户A和用户B通信时,流量都会发给攻击者。容易造成数据泄露。

DAI:

DAI(Dynamic ARP Inspection)动态ARP检查。为了防御中间人攻击,避免合法用户的数据被中间人窃取,可以使能动态ARP检测功能。设备会将ARP报文对应的源IP、源MAC、接口、VLAN信息和绑定表中的信息进行比较,如果信息匹配,说明发送该ARP报文的用户是合法用户,允许此用户的ARP报文通过,否则就认为是攻击,丢弃该ARP报文。

配置命令:

1 | [接口视图] arp anti-attack check user-bind enable //使能检查绑定表功能 |

本功能仅适用于DHCP Snooping场景。设备使能DHCP Snooping功能后,当DHCP用户上线时,设备会自动生成DHCP Snooping绑定表;对于静态配置IP地址的用户,设备不会生成DHCP Snooping绑定表,所以需要手动添加静态绑定表。

user-bind static 10.1.1.1 1-1-1 vlan 10,配置静态用户绑定表项。

IPSG

随着网络规模越来越大,基于源IP的攻击也逐渐增多,一些攻击者利用欺骗的手段获取到网络资源,取得合法使用网络的能力,甚至造成被欺骗者无法访问网络,或者信息泄露,造成不可估量的损失。

IPSG(IP Source Guard),是指设备在作为二层设备使用时,利用绑定表来防御IP源欺骗的攻击。当设备在转发IP报文时,将此IP报文中的源IP、源MAC、端口、VLAN信息和绑定表的信息进行比较,如果信息匹配,说明是合法用户,则允许此用户正常转发,否则认为是攻击者,丢弃该用户发送的IP报文。

IPSG防御原理:

- IP地址包括IPv4地址和IPv6地址,即使能IPSG功能后,设备将对用户IP报文的源IPv4地址和源IPv6地址都进行检查。

- IPSG功能只对IP类型的报文有效。对其他类型的报文,如PPPoE(Point-to-Point Protocol over Ethernet)报文无法生效。

IP:

1.1.1.3/24

MAC: 3-3-3

配置命令:

1 | [接口视图] ip source check user-bind enable //使能IP报文检查功能。 |

结合DHCP Snooping使用。

IPSG可以基于VLAN对IP报文进行检查,也可以基于接口对IP报文进行检查。

本命令只对动态绑定表生效,对静态绑定表不生效。对于静态绑定表,IPSG按照静态绑定表配置的表项进行完全匹配。

参考文档:华为HedEx文档