VPN部署现状问题

企业广泛部署VPN时的问题:

- 总部不能集中管理VPN。

- 每个分支需要配置IPSec VPN,工作量大,对维护人员有一定的技术要去。

- 每一个分支需要重复配置:

- DNS域名、DNS服务器地址、WINS服务器地址等网络资源。

- ACL推送,设定了允许分支子网访问的总部子网范围

- 需要重复配置分支设备升级。

Efficient VPN简化企业VPN部署:

- 总部集中管理VPN配置。

- 分支从总部获取IPSec VPN的配置信息,简化分支IPSec配置。

- 分支从总部获取:网络资源配置,ACL推送等。

- 总部统一定义升级URL,分支设备自行升级。

Efficient VPN技术原理

EVPN简介:

EVPN(Efficient VPN)高效VPN。Efficient VPN可以解决IPSec VPN分支配置复杂的问题。

Efficient VPN采用Client/Server结构。它将IPSec及其它相应配置集中在Server端(总部网关),当Remote端(分支网关)配置好基本参数时,Remote端发起协商并与Server端建立起IPSec隧道,然后Server端将IPSec的其它相关属性及其他网络资源推送给Remote端,简化了分支网关的IPSec和其他网络资源的配置和维护。另外,Efficient VPN还支持远程站点设备的自动升级。

作用:简化IPSEC VPN配置,采用C/S,推送IPSEC配置。

EVPN的客户端有两种:

- 软件客户端

- 硬件客户端

EVPN硬件客户端有4种运行模式:

Client模式:

Remote端会向Server端申请一个IP地址。

同时自动创建一个LoopBack接口,将申请的IP地址应用到该接口。同时用该IP地址与总部建立IPSec隧道。

Remote端的地址做地址转化(NAT)。

Client模式一般用于出差员工或小的分支机构通过私网接入总部网络。

Network模式:

- Remote端直接使用内网真实地址去访问总部网络。

- Network模式一般用于分支和总部IP地址已统一规划的场景,需要考虑IP地址的规划,各个区域的IP地址不能重叠。

Network-plus模式:

- network-plus模式和Network模式基本一致。

- Client端会向Server端申请一个IP地址,该地址可以用于设备管理。

- 该模式下只支持IKEv1 野蛮模式。

Network-auto-cfg模式:

- Network-auto-cfg模式中Cient端还会向Server端申请IP地址池。

- 该地址池用于给Client端下挂的用户分配地址。

EVPN推送配置的方法:

- 阶段1:IKE SA

- 阶段2: IPSec SA

- Efficient VPN在IPSec VPN协商的第一阶段和第二阶段之间插入全新的1.5阶段。该阶段的主要技术是增加了“Config Mode”配置模式,由此为客户端推送VPN配置。

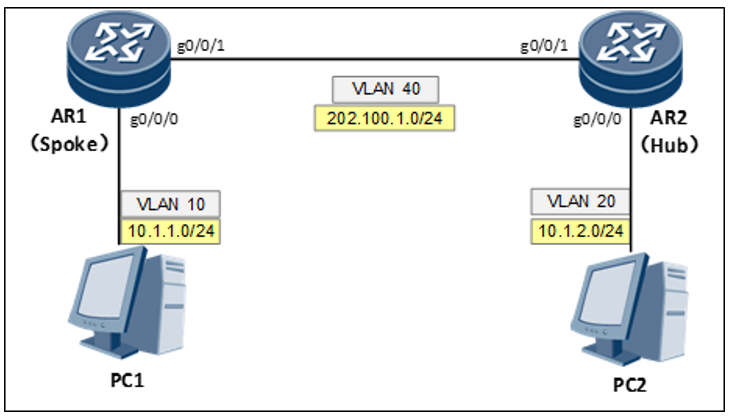

EVPN配置示例

EVPN配置步骤:

总部端的IPSec正常配置,在IKE peer中可以绑定推送的网络资源。

分支结构的配置大大简化,只需在IPSec efficient-vpn 视图下配置远端地址,共享密钥即可。然后在接口调用vpn策略。

配置要求:

AR1向 AR2 申请IP 地址用于建立 IPSec 隧道,同时申请 DNS 域名、DNS 服务器地址和 WINS 服务器地址,提供给分支子网使用。

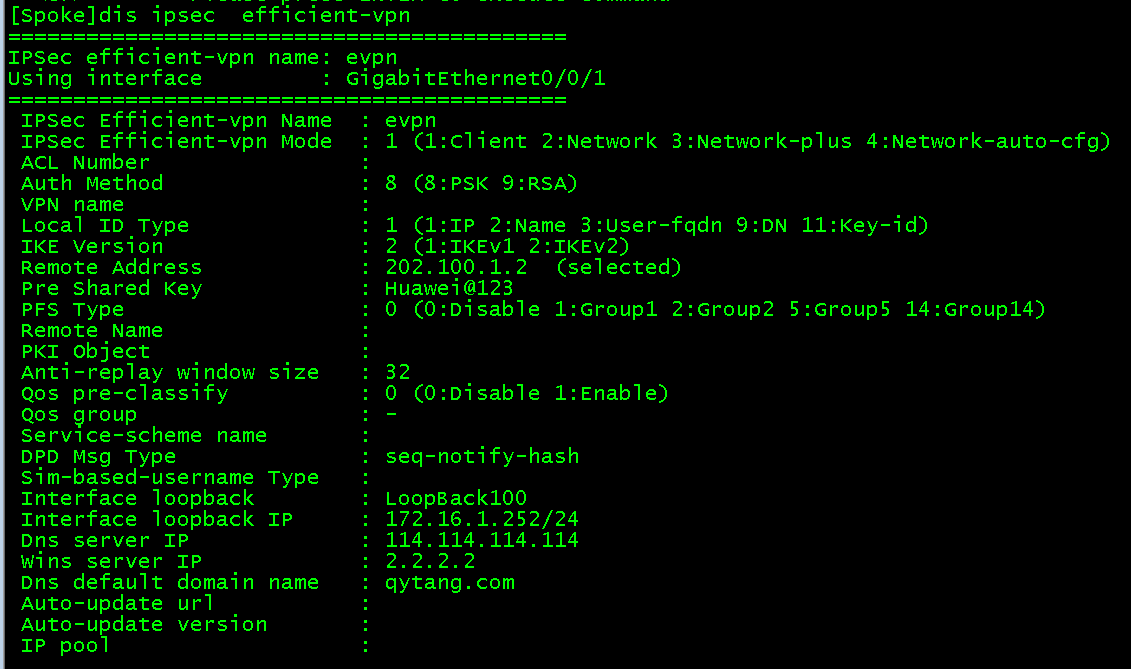

Client模式配置示例:

配置思路:

1 | Server端 |

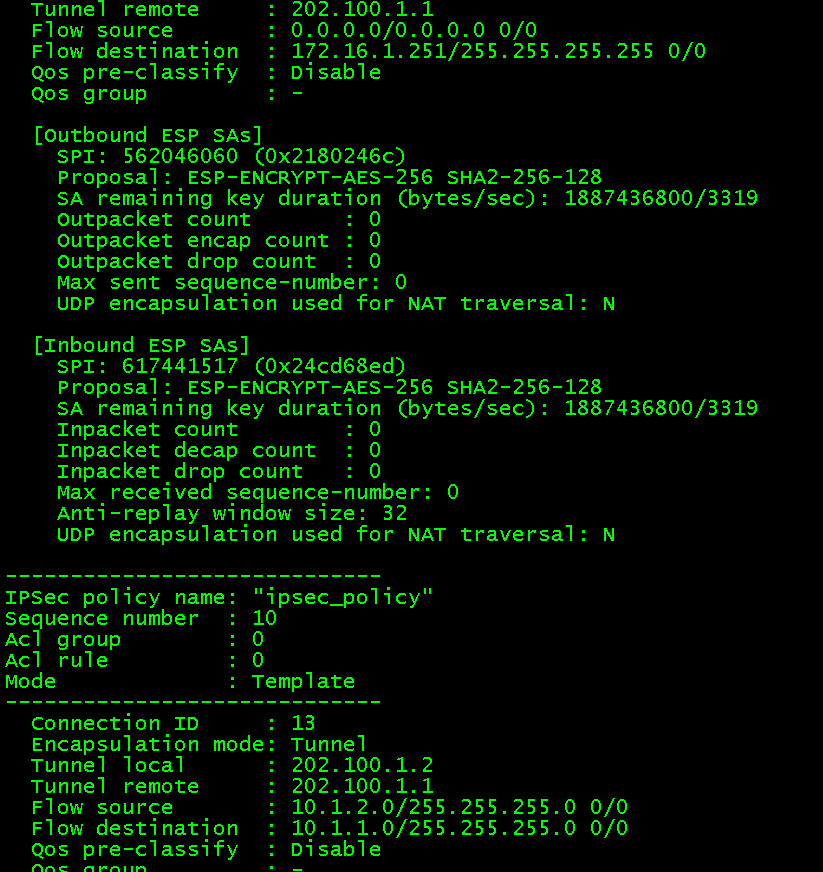

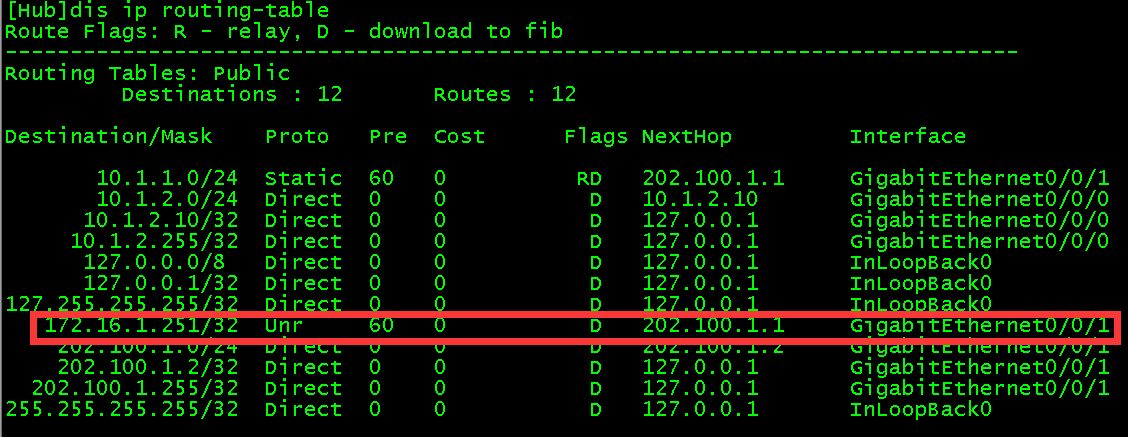

检查测试:

该模式下EVPN获取到一个IP地址,该IP地址用于总NAT,并与总部建立IPsec隧道。

缺点: 需要经过NAT转换,不能直接访问总部。

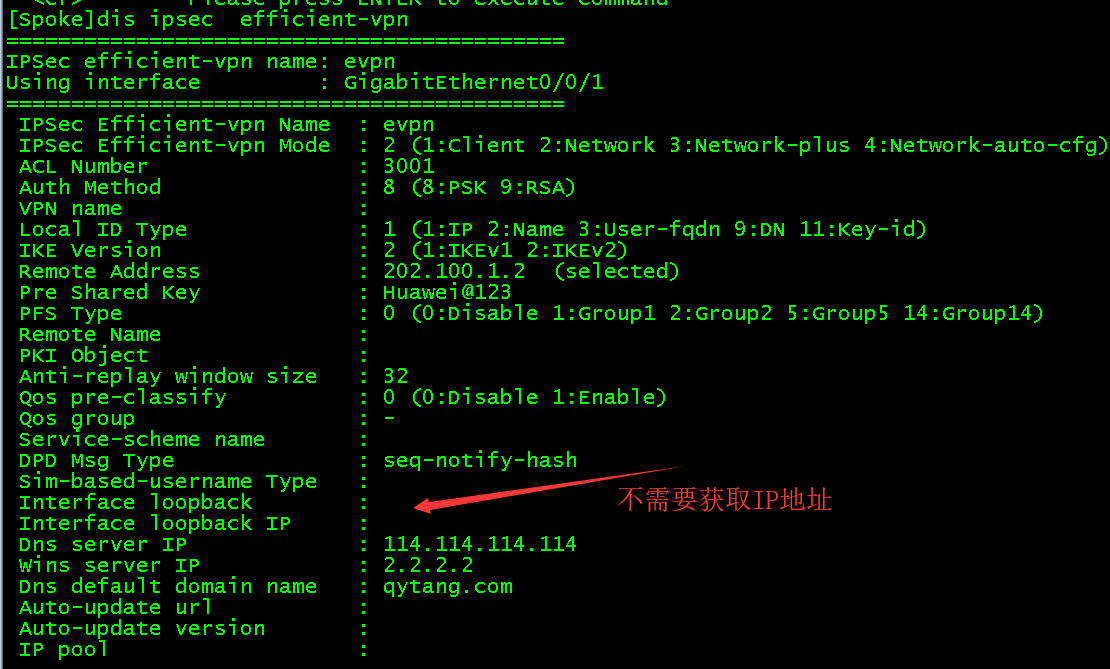

Network模式配置:

1 | 配置思路: |

检查:

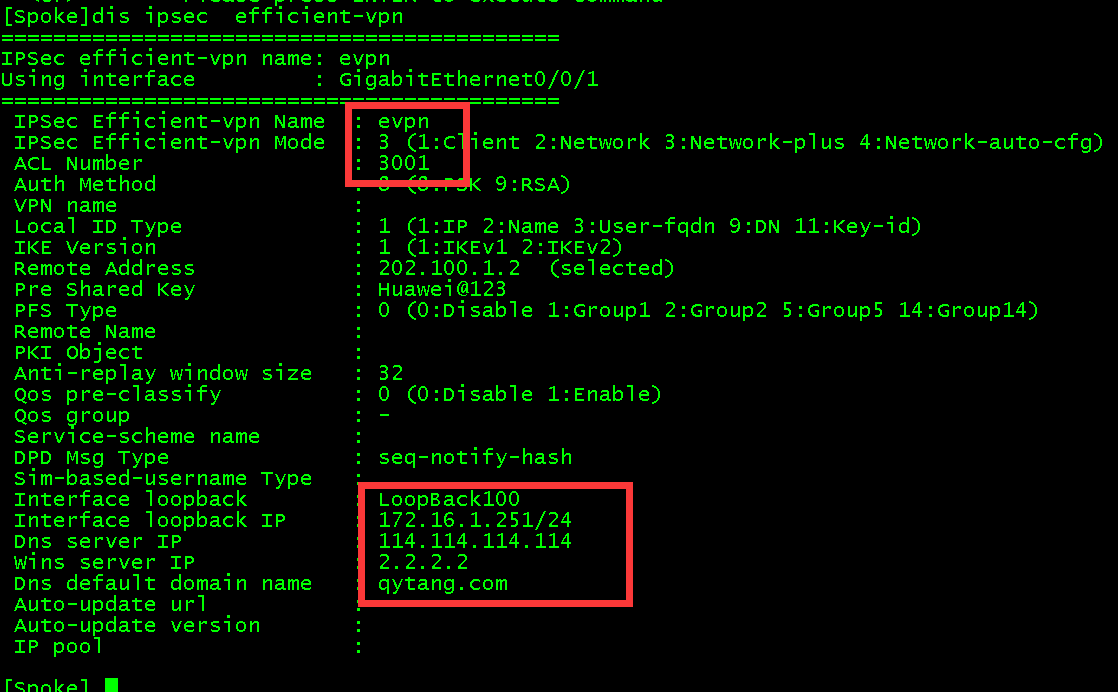

Network-plus配置示例:

1 | 配置思路: |

检查:

参考文档:华为HedEx文档