UTM简介

UTM(Unified Threat Management)统一威胁管理。 2004年9月,IDC首度提出“统一威胁管理”的概念,即将防病毒、入侵检测和防火墙安全设备划归统一威胁管理(Unified Threat Management,简称UTM)新类别。

UTM是指由硬件、软件和网络技术组成的具有专门用途的设备,它主要提供一项或多项安全功能,将多种安全特性集成于一个硬设备里,构成一个标准的统一管理平台。

UTM设备应该具备的基本功能包括网络防火墙、网络入侵检测/防御和网关防病毒功能。

在华为NGFW中,UTM模块中主要包括了:反病毒AV,入侵检测IPS,URL过滤、文件过滤、内容过滤、邮件过滤、应用行为控制等技术。

病毒简介

病毒的概念:

病毒是一种恶意代码,可感染或附着在应用程序或文件中,一般通过邮件或文件共享等协议进行传播,威胁用户主机和网络的安全。有些病毒会耗尽主机资源、占用网络带宽,有些病毒会控制主机权限、窃取用户数据,有些病毒甚至会对主机硬件造成破坏。

反病毒概念:

反病毒是一种安全机制,它可以通过识别和处理病毒文件来保证网络安全,避免由病毒文件而引起的数据破坏、权限更改和系统崩溃等情况的发生。

反病毒功能可以凭借庞大且不断更新的病毒特征库有效地保护网络安全,防止病毒文件侵害系统数据。将病毒检测设备部署在企业网的入口,可以真正将病毒抵御于网络之外,为企业网络提供了一个坚固的保护层。

反病毒原理

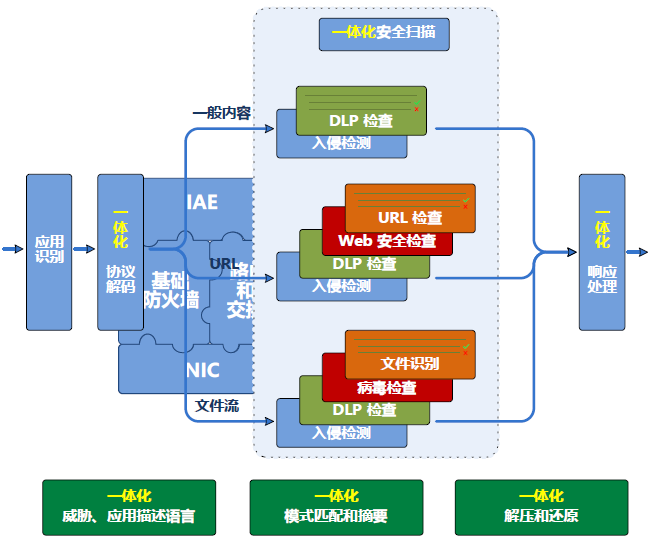

智能感知引擎(IAE):

传统UTM是把多个盒子的功能,放在了一个盒子里面。物理上,盒子少了;但是逻辑上仍然是全串行处理,一个盒子里面还是多个盒子的处理流程,每一个安全检测都由一个单独的引擎来处理,每一个报文流都要经过多次检测,每一次检测都必然增加了网络延迟。

NGFW使用高性能的智能感知引擎( Intelligent Awareness Engine ,简称IAE),实现一体化检测,一体化处理。对于上送的流量,IAE 引擎会识别出准确的协议和应用,然后由对应的协议解码模块深度解码,并把解码以后的各个字段和内容分类送给后续的环节,不同类型的内容,检测项也不尽相同,但是多种检测是并行的,速度更快。

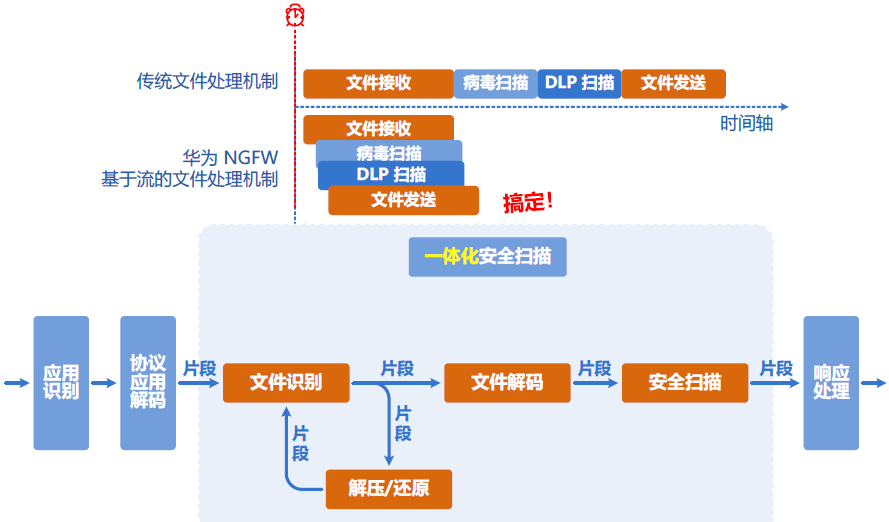

病毒检测–基于流的文件检测:

NGFW采用了基于流的文件处理机制,能够接收文件片段并执行安全检测。IAE引擎的安全检测是并行的,这样,文件传输时延小,整体性能更高,用户体验也比较好。

接受到文件后,首先会进行应用识别,然后由对应协议解码模块深度解码,将解码后的各个字段和内容分类送给不同的环节。对于这些片段进行文件识别,如果是压缩的则进行解压,接着对文件进行相应的解码,然后进行安全扫描,通过扫描接触,执行相应的响应动作。

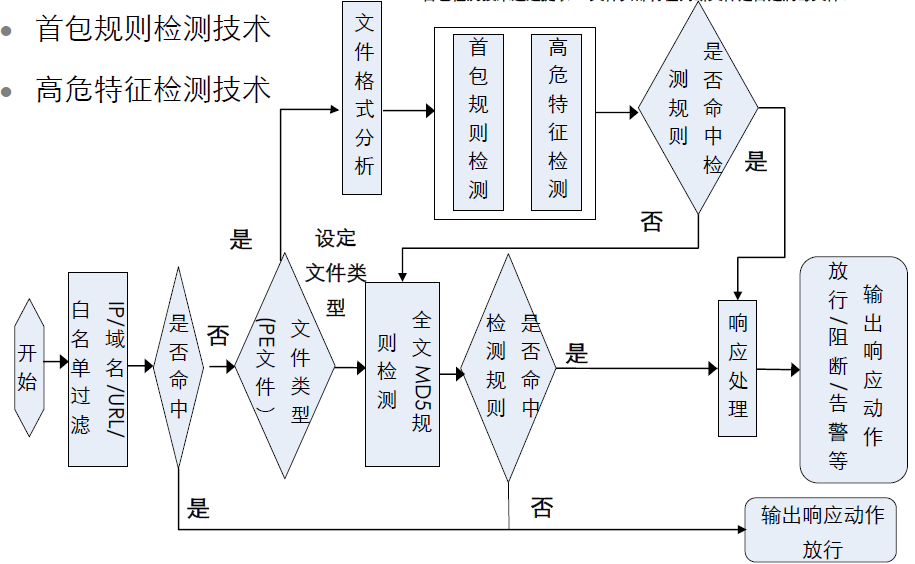

防火墙反病毒检测技术:

- 首包规则检测技术:首包检测技术通过提取PE文件头部特征判断文件是否是病毒文件。

- 高危特征检测技术:通过查看整个文件内容,查询更加严格。

反病毒工作原理:

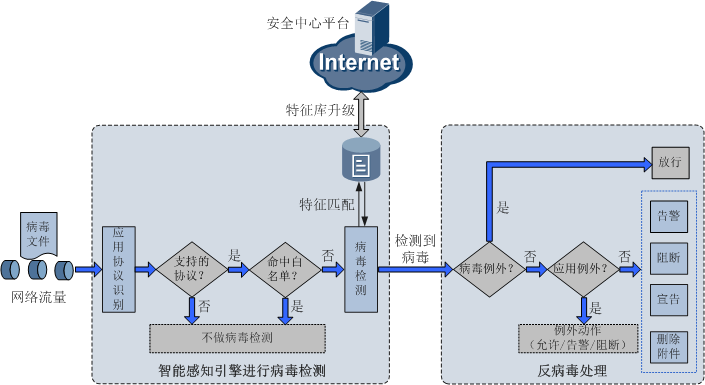

NGFW的病毒检测是依靠智能感知引擎来进行的。流量进入智能感知引擎后:

首先智能感知引擎对流量进行深层分析,识别出流量对应的协议类型和文件传输的方向。

判断文件传输所使用的协议和文件传输的方向是否支持病毒检测。

NGFW支持对使用以下7个协议传输的文件进行病毒检测:

- FTP(File Transfer Protocol):文件传输协议

- HTTP(Hypertext Transfer Protocol):超文本传输协议

- POP3(Post Office Protocol - Version 3):邮局协议的第3个版本

- SMTP(Simple Mail Transfer Protocol):简单邮件传输协议

- IMAP(Internet Message Access Protocol):因特网信息访问协议

- NFS(Network File System):网络文件系统

- SMB(Server Message Block):文件共享服务器

NGFW支持对不同传输方向上的文件进行病毒检测。

- 上传:指客户端向服务器发送文件。

- 下载:指服务器向客户端发送文件。

判断是否命中白名单。

命中白名单后,将不对文件做病毒检测。

病毒检测。

智能感知引擎对符合病毒检测的文件进行特征提取,提取后的特征与病毒特征库中的特征进行匹配。如果匹配,则认为该文件为病毒文件,并按照配置文件中的响应动作进行处理。如果不匹配,则允许该文件通过。

每种病毒特征都分配了一个唯一的病毒ID。

当NGFW检测出传输文件为病毒文件时,需要进行如下处理:

判断该病毒文件是否命中病毒例外。如果是病毒例外,则允许该文件通过。

病毒例外,即病毒白名单。为了避免由于系统误报等原因造成文件传输失败等情况的发生,当用户认为已检测到的某个病毒为误报时,可以将该对应的病毒ID添加到病毒例外,使该病毒规则失效。如果检测结果命中了病毒例外,则对该文件的响应动作即为放行。

如果不是病毒例外,则判断该病毒文件是否命中应用例外。如果是应用例外,则按照应用例外的响应动作(放行、告警和阻断)进行处理。

应用例外可以为应用配置不同于协议的响应动作。应用承载于协议之上,同一协议上可以承载多种应用。例如,HTTP协议上可以承载163.com的应用,也可以承载yahoo.com的应用。

由于应用和协议之间存在着这样的关系,在配置响应动作时也有如下规定:

- 如果只配置协议的响应动作,则协议上承载的所有应用都继承协议的响应动作。

- 如果协议和应用都配置了响应动作,则以应用的响应动作为准。

如果病毒文件既没命中病毒例外,也没命中应用例外,则按照配置文件中配置的协议和传输方向对应的响应动作进行处理。

FW对对反病毒的相应动作:

- 病毒例外:根据日志产生的病毒ID放行,动作为放行。

- 应用例外:动作有允许、告警、阻断。

- 反病毒动作:告警、宣告、阻断、删除附件。

- 告警:允许病毒文件通过,同时生成病毒日志。

- 阻断:禁止病毒文件通过,同时生成病毒日志。

- 宣告:对于携带病毒的邮件文件,设备允许该文件通过,但会在邮件正文中添加检测到病毒的提示信息,同时生成病毒日志。宣告动作仅对SMTP协议和POP3协议生效。

- 删除附件:对于携带病毒的邮件文件,设备允许该文件通过,但设备会删除邮件中的附件内容并在邮件正文中添加宣告,同时生成病毒日志。删除附件动作仅对SMTP协议和POP3协议生效。

NGFW对不同协议在不同的文件传输方向上支持不同的响应动作:

- HTTP/FTP/SMP上传和下载方向:告警/阻断,默认为阻断。

- NFS/IMAP上传和下载放行:告警。

- SMTP 上传:告警、宣告、删除附件,默认为告警。

- POP3 下载:告警、宣告、删除附件,默认为告警。

白名单及白名单匹配规则:

白名单由白名单规则组成,管理员可以为信任的域名、URL、IP地址或IP地址段配置白名单规则,以此提高反病毒的检测效率。白名单规则的生效范围仅限于所在的反病毒配置文件,每个反病毒配置文件都拥有自己的白名单。

针对域名和URL,白名单规则有以下4种匹配方式:

- 前缀匹配:host-text或url-text配置为“example*”的形式,即只要域名或URL的前缀是“example”就命中白名单规则。

- 后缀匹配:host-text或url-text配置为“*example”的形式,即只要域名或URL的后缀是“example”就命中白名单规则。

- 关键字匹配:host-text或url-text配置为“example”的形式,即只要域名或URL中包含“example”就命中白名单规则。

- 精确匹配:域名或URL必须与host-text或url-text完全一致,才能命中白名单规则。

配置反病毒的思路

反病毒功能和特征库的升级需要License支持。License加载前,反病毒功能可配置,但不生效。License加载完成后,需要手动加载AV特征库,才能正常使用反病毒功能。License过期后,用户可以继续使用反病毒功能,但不能获取最新的反病毒特征库。

反病毒可以检测zip、gzip和tar类型的压缩文件,支持检测1-8层压缩层数的文件。默认支持层数为3层。

反病毒配置思路:

- 定义反病毒配置文件

- 安全策略调用内容安全反病毒,注意提交配置。

- 测试检查

反病毒拍错思路:

- 是否有反病毒授权,是否升级病毒特征库。

- 有没有配置病毒例外、应用例外

- 安全策略是否调用。

- 是否提交。

参考文档:华为HedEx文档